07/01: spamassassin ホワイトリスト&ブラックリスト

Category: 備忘録

Posted by: Hatchobori

spamassassinを使用してスパムメールの判定を行っている場合、以下の方法で簡単にホワイトリストやブラックリストの設定ができます。

編集するファイルは、local.cf です。

/etc/mail/spamassassin/local.cf

このファイルの最後に

whitelist_from *@hogehoge.com

と書けば、@hogehoge.comというドメインのメールはスパム判定されなくなります。

ブラックリスト登録は

unwhitelist_from *@hogehoge.com

です。

設定を反映させるに、amavisdとspamassassinを再起動。

/etc/init.d/amavisd restart

/etc/init.d/spamassassin restart

これで、取引先のメールがスパムになってしまうことを回避できます。

編集するファイルは、local.cf です。

/etc/mail/spamassassin/local.cf

このファイルの最後に

whitelist_from *@hogehoge.com

と書けば、@hogehoge.comというドメインのメールはスパム判定されなくなります。

ブラックリスト登録は

unwhitelist_from *@hogehoge.com

です。

設定を反映させるに、amavisdとspamassassinを再起動。

/etc/init.d/amavisd restart

/etc/init.d/spamassassin restart

これで、取引先のメールがスパムになってしまうことを回避できます。

06/26: CentOSのOpenSSLを最新版にする手順

Category: 備忘録

Posted by: Hatchobori

現在のバージョンの確認

openssl version

**********************************************************

cd /usr/local/src

wget http://www.openssl.org/source/openssl-1.0.0m.tar.gz

tar zxvf openssl-1.0.0m.tar.gz

cd openssl-1.0.0m

make./config --prefix=/usr --openssldir=/etc/pki/tls shared

make

make install

********************************************************

cd /usr/local/src

wget http://www.openssl.org/source/openssl-1.0.1h.tar.gz

tar zxvf openssl-1.0.1h.tar.gz

cd openssl-1.0.1h

./config --prefix=/usr --openssldir=/etc/pki/tls shared

make

make install

openssl version

**********************************************************

cd /usr/local/src

wget http://www.openssl.org/source/openssl-1.0.0m.tar.gz

tar zxvf openssl-1.0.0m.tar.gz

cd openssl-1.0.0m

make./config --prefix=/usr --openssldir=/etc/pki/tls shared

make

make install

********************************************************

cd /usr/local/src

wget http://www.openssl.org/source/openssl-1.0.1h.tar.gz

tar zxvf openssl-1.0.1h.tar.gz

cd openssl-1.0.1h

./config --prefix=/usr --openssldir=/etc/pki/tls shared

make

make install

Category: 備忘録

Posted by: Hatchobori

2013年10月7日に公開された「Windows 7 用更新プログラム (KB2852386)」によって、これまでに[Windows Update]からインストールした様々な更新プログラムの不要なものを一気に削除することができるようになったので早速実行してみました。

私のWindows7の場合、これにより3.39GBも増えました。

ディスクの空き容量がかなり厳しくなっていたので助かりました。

■操作手順

スタート→アクセサリ→システムツール→ディスククリーンアップと選択する。

ディスクのクリーンアップ:ドライブの選択

でWindows(C:)が選ばれていることを確認して、OKボタンをクリック

空き領域の計算でしばらく待つ

ディスククリーンアップの画面が表示されるので、左下の「システム ファイルのクリーンアップ(S)」をクリック

再び、ディスクのクリーンアップ:ドライブの選択が表示されるのでWindows(C:)が選ばれていることを確認して、OKボタンをクリック

再び、空き領域の計算でしばらく待つ

先ほどと同じようにディスククリーンアップの画面が表示されるが、今度は削除するファイル(F)の中に「Windows Update のクリーンアップ」という項目がある。

ここでOKボタンをクリックすると、「これらのファイルを完全に削除しますか?」という確認画面が表示されるので、迷わず「ファイルの削除」をクリック。

削除終了したら、一度、再起動。

再起動時に実際は削除するらしく、再起動にはかなり時間がかかる。

これで、クリーンアップ終了

私のWindows7の場合、これにより3.39GBも増えました。

ディスクの空き容量がかなり厳しくなっていたので助かりました。

■操作手順

スタート→アクセサリ→システムツール→ディスククリーンアップと選択する。

ディスクのクリーンアップ:ドライブの選択

でWindows(C:)が選ばれていることを確認して、OKボタンをクリック

空き領域の計算でしばらく待つ

ディスククリーンアップの画面が表示されるので、左下の「システム ファイルのクリーンアップ(S)」をクリック

再び、ディスクのクリーンアップ:ドライブの選択が表示されるのでWindows(C:)が選ばれていることを確認して、OKボタンをクリック

再び、空き領域の計算でしばらく待つ

先ほどと同じようにディスククリーンアップの画面が表示されるが、今度は削除するファイル(F)の中に「Windows Update のクリーンアップ」という項目がある。

ここでOKボタンをクリックすると、「これらのファイルを完全に削除しますか?」という確認画面が表示されるので、迷わず「ファイルの削除」をクリック。

削除終了したら、一度、再起動。

再起動時に実際は削除するらしく、再起動にはかなり時間がかかる。

これで、クリーンアップ終了

03/14: e-Taxで確定申告するときの注意点

Category: 備忘録

Posted by: Hatchobori

e-Taxで確定申告するときに少々手こずったので、来年のために記録しておきます。

まず、利用者識別番号とパスワードを準備。

これがないと始まりません。

そして、ブラウザは、IEを管理者で起動すること。

IEを管理者で起動しないとデータを送信するところで、カートリーダーを認識してくれない。

管理者として機動するには、スタートメニューのIEのアイコンを右クリックすると、管理者として実行(A)が出てくるので、それをクリック。

次に、PCを無線LANではなく有線LANにしておくこと。

無線LANの状態だと、電子証明書の有効性確認で失敗する。

確認方法としては、ICカードをセットした状態で、スタート→公的個人認証サービス→JPKI利用者ソフトを起動。

自分の証明書をクリック、自分の情報が表示されていることを確認し、右隅の有効性確認をクリック。

有効期限が切れていないければ、有線LANにすれば成功するはず。

まず、利用者識別番号とパスワードを準備。

これがないと始まりません。

そして、ブラウザは、IEを管理者で起動すること。

IEを管理者で起動しないとデータを送信するところで、カートリーダーを認識してくれない。

管理者として機動するには、スタートメニューのIEのアイコンを右クリックすると、管理者として実行(A)が出てくるので、それをクリック。

次に、PCを無線LANではなく有線LANにしておくこと。

無線LANの状態だと、電子証明書の有効性確認で失敗する。

確認方法としては、ICカードをセットした状態で、スタート→公的個人認証サービス→JPKI利用者ソフトを起動。

自分の証明書をクリック、自分の情報が表示されていることを確認し、右隅の有効性確認をクリック。

有効期限が切れていないければ、有線LANにすれば成功するはず。

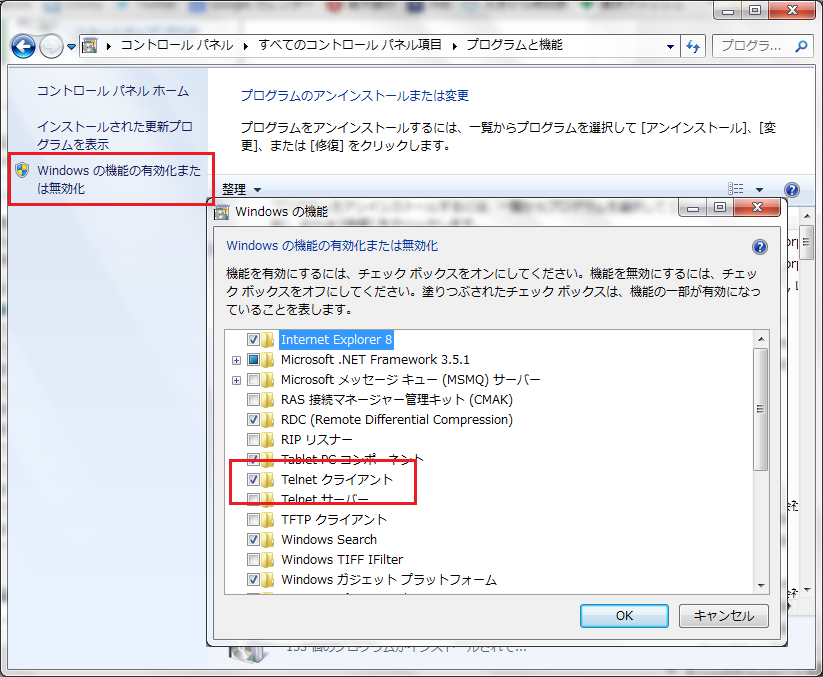

02/07: Telenetクライアントを有効にする

Category: 備忘録

Posted by: Hatchobori

会社のWindows7でTelnetが必要だったので有効にしました。

Xpまでは、はじめから有効になっていたのですが、Vista以降は無効になっているので、手動で有効にする必要があります。

コントロール パネル→すべてのコントロール パネル項目→プログラムと機能

と開くと

プログラムのアンインストールまたは変更

の画面が表示されますので、そこで右上隅にある

「Windowsの機能の有効化または無効化」

をクリック

Windowsの機能の画面で

「Telnetクライアント」

をチェックすればOKです。

Xpまでは、はじめから有効になっていたのですが、Vista以降は無効になっているので、手動で有効にする必要があります。

コントロール パネル→すべてのコントロール パネル項目→プログラムと機能

と開くと

プログラムのアンインストールまたは変更

の画面が表示されますので、そこで右上隅にある

「Windowsの機能の有効化または無効化」

をクリック

Windowsの機能の画面で

「Telnetクライアント」

をチェックすればOKです。

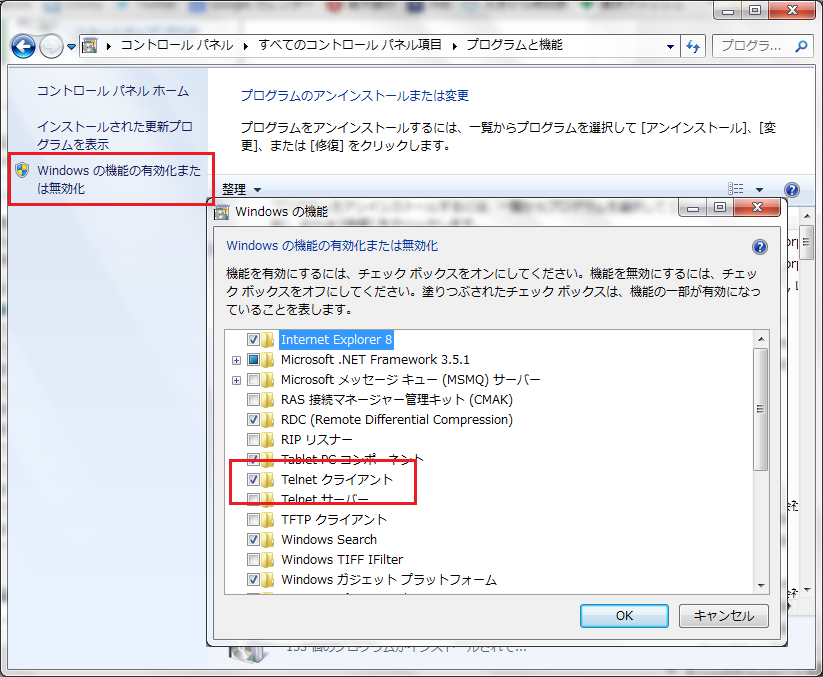

09/01: Windows7/VistaでTelnet を有効にする

Category: 備忘録

Posted by: Hatchobori

Windows7では、初期状態では、コマンドプロンプトでtelnetが使えないので、それを使えるようにしてみました。

[スタート] ボタンをクリックし、[コントロール パネル] をクリックします。

次に、[プログラム] をクリックし、[Windows の機能の有効化または無効化] をクリックします。

[Windows の機能] ダイアログ ボックスで、[Telnet クライアント] チェック ボックスをオンにします。

[OK] をクリックします。構成ウィンドウが表示されます。

インストールには数分かかることがあります。インストールが終了すると、セットアップが完了したことを示すメッセージが表示されずに構成ウィンドウが閉じます。

これで、telnetコマンドが使えるようjになります。

[スタート] ボタンをクリックし、[コントロール パネル] をクリックします。

次に、[プログラム] をクリックし、[Windows の機能の有効化または無効化] をクリックします。

[Windows の機能] ダイアログ ボックスで、[Telnet クライアント] チェック ボックスをオンにします。

[OK] をクリックします。構成ウィンドウが表示されます。

インストールには数分かかることがあります。インストールが終了すると、セットアップが完了したことを示すメッセージが表示されずに構成ウィンドウが閉じます。

これで、telnetコマンドが使えるようjになります。

Category: 備忘録

Posted by: Hatchobori

■CSR作成

まずは、CSRの作成手順ですが、結構いろいろと説明しているサイトがあるのですが、どれも微妙に違うところがあってわかりにくかったので、私が実際にやったやり方を記録しておきます。

ちなみに、今回の私の環境は、さくらインターネットのVPSで、CentOS5+Apache2の環境です。

証明書は、RapidSSLでapacheとOpenSSLはインストールしてある状態です。

さて、まずはじめにCSR作成の途中で入力しなければならない次の項目についてあらかじめ準備しておきます。

コモンネーム sample.jp

confまでのパス /etc/httpd/conf/

秘密鍵ファイル名 samplejp.2011.key

秘密鍵ファイル名(パスフレーズ) samplejp.2011_withpass.key

CSRファイル名 samplejp.2011.csr

証明書ファイル samplejp.2011.crt

中間証明書ファイル名 samplejp.2011.cst

CSRディレクトリ /etc/httpd/conf/ssl.csr/

証明書ディレクトリ /etc/httpd/conf/ssl.crt/

パスワード ************

※注意点

コモンネームは、wwwを付けるかつけないかは、悩みどころです。www付でCSRを作成するとhttps://www.sample.jpは当然OKですが、https://sample.jpはNGとなります。

www付のサイトが多いようですが、mixi.jpなどはwwwがついていないようです。

今回、少し悩みましたがURLを短くしたかったので、wwwなしで作成しました。

次に、秘密鍵や証明書、中間証明書のファイル名やディレクトリ名は、わかりやすければ何でも構わないということです。

私は、毎年更新することを考えて、年度を入れていますが、このやり方だと毎年ssl.confなどを聞き替えなければならないので、面倒だと思う方は、年度を入れない方がいいと思います。

準備ができたら、いよいよCSRの作成に入ります。

# CSR用ディレクトリを作成します。

$ mkdir /etc/httpd/conf/ssl.csr/

# CSR用ディレクトリに移動します。

$ cd /etc/httpd/conf/ssl.csr

# キーペア(秘密鍵)の作成(2048bitの秘密鍵)

$ openssl genrsa -des3 2048 > samplejp.2011.key

Generating RSA private key, 2048 bit long modulus

.......+++

...........................................................+++

e is 65537 (0x10001)

Enter pass phrase:************(パスワード入力)

Verifying - Enter pass phrase:************(パスワード入力)

$

# キーペア(秘密鍵)を元にしたCSRの作成

$ openssl req -new -key samplejp.2011.key -out samplejp.2011.csr -sha1

Enter pass phrase for test.key:************(パスワード入力)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [GB]:JP

State or Province Name (full name) [Berkshire]:Tokyo

Locality Name (eg, city) [Newbury]:AAAAA-ku

Organization Name (eg, company) [My Company Ltd]:AAAAAAAA Ltd.(会社名)

Organizational Unit Name (eg, section) []:System(なんでもかまいません)

Common Name (eg, your name or your server's hostname) []:sample.jp

Email Address []:(何も入力せずエンター)

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:(何も入力せずエンター)

An optional company name []:(何も入力せずエンター)

$

※注意事項

Common Nameが間違えていると、再申請になってしまいますので、www付にするかどうかも含めて、間違いが無いようにしてください。

Organizational Unit Nameは、特に神経質になることはなく、何でもいいようです。

キーペア(秘密鍵)にパスワードを埋め込む

$ openssl rsa < samplejp.2011.key > samplejp.2011_withpass.key

Enter pass phrase:************(パスワード入力)

writing RSA key

$

samplejp.2011_withpass.keyが、パスワードの埋め込まれたキーペア(秘密鍵)です。

※パスワードの埋め込まれたキーペア(秘密鍵)を使用すると、 Apacheの起動時にパスワードの入力を省略できます。

これで、CSRの作成は完了なので、問題が無ければ/etc/httpd/conf/ssl.csr/のフォルダに次の3つのファイルが作成されているはずです。

samplejp.2011.csr

samplejp.2011.key

samplejp.2011_withpass.key

# CSRを確認

$ cat samplejp.2011.csr

-----BEGIN CERTIFICATE REQUEST-----

MIICszCCAZsCAQAwbjELMAkGA1UEBhMCSlAxDjAMBgNVBAgTBVRva3lvMRAwDgYD

VQQHEwdDaHVvLWt1MRkwFwYDVQQKExBOZXdzYml0IGNvLixsdGQuMQ8wDQYDVQQL

EwZTeXN0ZW0xETAPBgNVBAMTCGZyZWNvLmpwMIIBIjANBgkqhkiG9w0BAQEFAAOC

------中間省略------

4DPqUdTKd9D58MyIPm08U+LtV6nxkEZCet4yV4kQ3TzLEnC9j+c7LcsLV4VjTJ/d

d5JJa3kfTLnBcdVd7dQBG5xFiSsFsD2fTI79sNZjeOotNp9zsDtqj6e3DSh4kmwN

/Of1R6RMwB/FkDUt2qoC1GomFrPidRk=

-----END CERTIFICATE REQUEST-----

最初の-----BEGIN CERTIFICATE REQUEST-----から、最後の-----END CERTIFICATE REQUEST-----までがCSRです。

SSL証明書の申請をして代金を振り込むと、証明書が発行されてきます。

■サーバー証明書のインストール

サーバー証明書が届いたら、さっそくサーバーにインストールです。

# 証明書用ディレクトリを作成します。

$ mkdir /etc/httpd/conf/ssl.crt/

# 証明書用ディレクトリに移動します。

$ cd /etc/httpd/conf/ssl.crt/

# 証明書ファイルを作成し、証明書を貼り付けます。

$ vi samplejp.2011.crt

-----BEGIN CERTIFICATE-----

MIIEuTCCA6GgAwIBAgIDA6x0MA0GCSqGSIb3DQEBBQUAMDwxCzAJBgNVBAYTAlVT

MRcwFQYDVQQKEw5HZW9UcnVzdCwgSW5jLjEUMBIGA1UEAxMLUmFwaWRTU0wgQ0Ew

HhcNMTExMDIxMTI1MzEwWhcNMTIxMDIzMDkzMDQwWjCB1zEpMCcGA1UEBRMgakx0

bi96WThRQzFpTG11RWpubk1Ma1ZFaUtkbFlIVEoxCzAJBgNVBAYTAkpQMREwDwYD

------中間省略------

eSjcS4o1K5gTCDnbCJrb1frdjJgpiorkl7TfF65DsNpzk6Qd991zps2aW3UE/iCP

t5dFRErjQqj3zDvFX5t+xnc7q1LBOFgBXHyu/j5i8dZD1nFgWHhSwNg2IYo28VnQ

Sy/zEXFwltUkhhNejie8fRol1fPzMbmwl0s+H76Dq8vD6Wph9Uolqj2OXyX9LV3u

VUfegqE7HQT5UEJ+DgtF6MvQs3+gxf7hCkC0UmmDhGk1Go6srq8CAGSdYz7uKCxE

FEX862xhpiH+VwGoGw==

-----END CERTIFICATE-----

中間証明書は、なくてもいいのかもしれないが、今回は設置することに。

クロスルート対応というものらしく、2ブロックになっているが、全部まとめてファイルに貼り付けます。

# 中間証明書ファイルを作成します。

$ vi samplejp.2011.cst

-----BEGIN CERTIFICATE-----

MIID1TCCAr2gAwIBAgIDAjbRMA0GCSqGSIb3DQEBBQUAMEIxCzAJBgNVBAYTAlVT

MRYwFAYDVQQKEw1HZW9UcnVzdCBJbmMuMRswGQYDVQQDExJHZW9UcnVzdCBHbG9i

YWwgQ0EwHhcNMTAwMjE5MjI0NTA1WhcNMjAwMjE4MjI0NTA1WjA8MQswCQYDVQQG

EwJVUzEXMBUGA1UEChMOR2VvVHJ1c3QsIEluYy4xFDASBgNVBAMTC1JhcGlkU1NM

------中間省略------

SUNjpWxOJ4cl61tt/qJ/OCjgNqutOaWlYsS3XFgsql0BYKZiZ6PAx2Ij9OdsRu61

04BqIhPSLT90T+qvjF+0OJzbrs6vhB6m9jRRWXnT43XcvNfzc9+S7NIgWW+c+5X4

knYYCnwPLKbK3opie9jzzl9ovY8+wXS7FXI6FoOpC+ZNmZzYV+yoAVHHb1c0XqtK

LEL2TxyJeN4mTvVvk0wVaydWTQBUbHq3tw==

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIDfTCCAuagAwIBAgIDErvmMA0GCSqGSIb3DQEBBQUAME4xCzAJBgNVBAYTAlVT

MRAwDgYDVQQKEwdFcXVpZmF4MS0wKwYDVQQLEyRFcXVpZmF4IFNlY3VyZSBDZXJ0

aWZpY2F0ZSBBdXRob3JpdHkwHhcNMDIwNTIxMDQwMDAwWhcNMTgwODIxMDQwMDAw

WjBCMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNR2VvVHJ1c3QgSW5jLjEbMBkGA1UE

------中間省略------

dHJ1c3QuY29tL3Jlc291cmNlcy9yZXBvc2l0b3J5MA0GCSqGSIb3DQEBBQUAA4GB

AHbhEm5OSxYShjAGsoEIz/AIx8dxfmbuwu3UOx//8PDITtZDOLC5MH0Y0FWDomrL

NhGc6Ehmo21/uBPUR/6LWlxz/K7ZGzIZOKuXNBSqltLroxwUCEm2u+WR74M26x1W

b8ravHNjkOR/ez4iyz0H7V84dJzjA1BOoa+Y7mHyhD8S

-----END CERTIFICATE-----

これで、ファイルがすべてそろいました。

ところで、httpsを有効にするためには、apacheだけでなくmod_sslがインストールされている必要があります。

念のため、mod_sslがインストールされているか確認してみます。

$ rpm -qa | grep mod_ssl

mod_ssl-2.2.3-53.el5.centos.3

もし、mod_ssl-2.2.3-53.el5.centos.3というような表示が出なければ、インストールされていないので、下記のコマンドでインストールします。

apacheの再インストールなどは必要なく、下記のコマンドだけでOKです。

$ yum -y install mod_ssl

次は、ssl.confの編集です。

通常は、/etc/httpd/conf.dのフォルダにssl.confというファイルがあるはずですので、このファイルを編集します。

編集するところは、次の3か所で、

# Server Private Key:

# If the key is not combined with the certificate, use this

# directive to point at the key file. Keep in mind that if

# you've both a RSA and a DSA private key you can configure

# both in parallel (to also allow the use of DSA ciphers, etc.)

SSLCertificateKeyFile /etc/pki/tls/private/localhost.key

↓

SSLCertificateKeyFile /etc/httpd/conf/ssl.csr/samplejp.2011_withpass.key

# Server Certificate:

# Point SSLCertificateFile at a PEM encoded certificate. If

# the certificate is encrypted, then you will be prompted for a

# pass phrase. Note that a kill -HUP will prompt again. A new

# certificate can be generated using the genkey(1) command.

SSLCertificateFile /etc/pki/tls/certs/localhost.crt

↓

SSLCertificateFile /etc/httpd/conf/ssl.crt/samplejp.2011.crt

# Server Certificate Chain:

# Point SSLCertificateChainFile at a file containing the

# concatenation of PEM encoded CA certificates which form the

# certificate chain for the server certificate. Alternatively

# the referenced file can be the same as SSLCertificateFile

# when the CA certificates are directly appended to the server

# certificate for convinience.

#SSLCertificateChainFile /etc/pki/tls/certs/server-chain.crt

↓

SSLCertificateChainFile /etc/httpd/conf/ssl.crt/samplejp.2011.cst

3か所の修正が終わったら、下記フォルダにあるファイルをchown root:root および chmod 400しておきます。

/etc/httpd/conf/ssl.csr/

/etc/httpd/conf/ssl.crt/

最後にapacheの再起動

/etc/rc.d/init.d/httpd restart

これで、https://sample.jpがブラウザで鍵がついて表示されるはずです。

まずは、CSRの作成手順ですが、結構いろいろと説明しているサイトがあるのですが、どれも微妙に違うところがあってわかりにくかったので、私が実際にやったやり方を記録しておきます。

ちなみに、今回の私の環境は、さくらインターネットのVPSで、CentOS5+Apache2の環境です。

証明書は、RapidSSLでapacheとOpenSSLはインストールしてある状態です。

さて、まずはじめにCSR作成の途中で入力しなければならない次の項目についてあらかじめ準備しておきます。

コモンネーム sample.jp

confまでのパス /etc/httpd/conf/

秘密鍵ファイル名 samplejp.2011.key

秘密鍵ファイル名(パスフレーズ) samplejp.2011_withpass.key

CSRファイル名 samplejp.2011.csr

証明書ファイル samplejp.2011.crt

中間証明書ファイル名 samplejp.2011.cst

CSRディレクトリ /etc/httpd/conf/ssl.csr/

証明書ディレクトリ /etc/httpd/conf/ssl.crt/

パスワード ************

※注意点

コモンネームは、wwwを付けるかつけないかは、悩みどころです。www付でCSRを作成するとhttps://www.sample.jpは当然OKですが、https://sample.jpはNGとなります。

www付のサイトが多いようですが、mixi.jpなどはwwwがついていないようです。

今回、少し悩みましたがURLを短くしたかったので、wwwなしで作成しました。

次に、秘密鍵や証明書、中間証明書のファイル名やディレクトリ名は、わかりやすければ何でも構わないということです。

私は、毎年更新することを考えて、年度を入れていますが、このやり方だと毎年ssl.confなどを聞き替えなければならないので、面倒だと思う方は、年度を入れない方がいいと思います。

準備ができたら、いよいよCSRの作成に入ります。

# CSR用ディレクトリを作成します。

$ mkdir /etc/httpd/conf/ssl.csr/

# CSR用ディレクトリに移動します。

$ cd /etc/httpd/conf/ssl.csr

# キーペア(秘密鍵)の作成(2048bitの秘密鍵)

$ openssl genrsa -des3 2048 > samplejp.2011.key

Generating RSA private key, 2048 bit long modulus

.......+++

...........................................................+++

e is 65537 (0x10001)

Enter pass phrase:************(パスワード入力)

Verifying - Enter pass phrase:************(パスワード入力)

$

# キーペア(秘密鍵)を元にしたCSRの作成

$ openssl req -new -key samplejp.2011.key -out samplejp.2011.csr -sha1

Enter pass phrase for test.key:************(パスワード入力)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [GB]:JP

State or Province Name (full name) [Berkshire]:Tokyo

Locality Name (eg, city) [Newbury]:AAAAA-ku

Organization Name (eg, company) [My Company Ltd]:AAAAAAAA Ltd.(会社名)

Organizational Unit Name (eg, section) []:System(なんでもかまいません)

Common Name (eg, your name or your server's hostname) []:sample.jp

Email Address []:(何も入力せずエンター)

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:(何も入力せずエンター)

An optional company name []:(何も入力せずエンター)

$

※注意事項

Common Nameが間違えていると、再申請になってしまいますので、www付にするかどうかも含めて、間違いが無いようにしてください。

Organizational Unit Nameは、特に神経質になることはなく、何でもいいようです。

キーペア(秘密鍵)にパスワードを埋め込む

$ openssl rsa < samplejp.2011.key > samplejp.2011_withpass.key

Enter pass phrase:************(パスワード入力)

writing RSA key

$

samplejp.2011_withpass.keyが、パスワードの埋め込まれたキーペア(秘密鍵)です。

※パスワードの埋め込まれたキーペア(秘密鍵)を使用すると、 Apacheの起動時にパスワードの入力を省略できます。

これで、CSRの作成は完了なので、問題が無ければ/etc/httpd/conf/ssl.csr/のフォルダに次の3つのファイルが作成されているはずです。

samplejp.2011.csr

samplejp.2011.key

samplejp.2011_withpass.key

# CSRを確認

$ cat samplejp.2011.csr

-----BEGIN CERTIFICATE REQUEST-----

MIICszCCAZsCAQAwbjELMAkGA1UEBhMCSlAxDjAMBgNVBAgTBVRva3lvMRAwDgYD

VQQHEwdDaHVvLWt1MRkwFwYDVQQKExBOZXdzYml0IGNvLixsdGQuMQ8wDQYDVQQL

EwZTeXN0ZW0xETAPBgNVBAMTCGZyZWNvLmpwMIIBIjANBgkqhkiG9w0BAQEFAAOC

------中間省略------

4DPqUdTKd9D58MyIPm08U+LtV6nxkEZCet4yV4kQ3TzLEnC9j+c7LcsLV4VjTJ/d

d5JJa3kfTLnBcdVd7dQBG5xFiSsFsD2fTI79sNZjeOotNp9zsDtqj6e3DSh4kmwN

/Of1R6RMwB/FkDUt2qoC1GomFrPidRk=

-----END CERTIFICATE REQUEST-----

最初の-----BEGIN CERTIFICATE REQUEST-----から、最後の-----END CERTIFICATE REQUEST-----までがCSRです。

SSL証明書の申請をして代金を振り込むと、証明書が発行されてきます。

■サーバー証明書のインストール

サーバー証明書が届いたら、さっそくサーバーにインストールです。

# 証明書用ディレクトリを作成します。

$ mkdir /etc/httpd/conf/ssl.crt/

# 証明書用ディレクトリに移動します。

$ cd /etc/httpd/conf/ssl.crt/

# 証明書ファイルを作成し、証明書を貼り付けます。

$ vi samplejp.2011.crt

-----BEGIN CERTIFICATE-----

MIIEuTCCA6GgAwIBAgIDA6x0MA0GCSqGSIb3DQEBBQUAMDwxCzAJBgNVBAYTAlVT

MRcwFQYDVQQKEw5HZW9UcnVzdCwgSW5jLjEUMBIGA1UEAxMLUmFwaWRTU0wgQ0Ew

HhcNMTExMDIxMTI1MzEwWhcNMTIxMDIzMDkzMDQwWjCB1zEpMCcGA1UEBRMgakx0

bi96WThRQzFpTG11RWpubk1Ma1ZFaUtkbFlIVEoxCzAJBgNVBAYTAkpQMREwDwYD

------中間省略------

eSjcS4o1K5gTCDnbCJrb1frdjJgpiorkl7TfF65DsNpzk6Qd991zps2aW3UE/iCP

t5dFRErjQqj3zDvFX5t+xnc7q1LBOFgBXHyu/j5i8dZD1nFgWHhSwNg2IYo28VnQ

Sy/zEXFwltUkhhNejie8fRol1fPzMbmwl0s+H76Dq8vD6Wph9Uolqj2OXyX9LV3u

VUfegqE7HQT5UEJ+DgtF6MvQs3+gxf7hCkC0UmmDhGk1Go6srq8CAGSdYz7uKCxE

FEX862xhpiH+VwGoGw==

-----END CERTIFICATE-----

中間証明書は、なくてもいいのかもしれないが、今回は設置することに。

クロスルート対応というものらしく、2ブロックになっているが、全部まとめてファイルに貼り付けます。

# 中間証明書ファイルを作成します。

$ vi samplejp.2011.cst

-----BEGIN CERTIFICATE-----

MIID1TCCAr2gAwIBAgIDAjbRMA0GCSqGSIb3DQEBBQUAMEIxCzAJBgNVBAYTAlVT

MRYwFAYDVQQKEw1HZW9UcnVzdCBJbmMuMRswGQYDVQQDExJHZW9UcnVzdCBHbG9i

YWwgQ0EwHhcNMTAwMjE5MjI0NTA1WhcNMjAwMjE4MjI0NTA1WjA8MQswCQYDVQQG

EwJVUzEXMBUGA1UEChMOR2VvVHJ1c3QsIEluYy4xFDASBgNVBAMTC1JhcGlkU1NM

------中間省略------

SUNjpWxOJ4cl61tt/qJ/OCjgNqutOaWlYsS3XFgsql0BYKZiZ6PAx2Ij9OdsRu61

04BqIhPSLT90T+qvjF+0OJzbrs6vhB6m9jRRWXnT43XcvNfzc9+S7NIgWW+c+5X4

knYYCnwPLKbK3opie9jzzl9ovY8+wXS7FXI6FoOpC+ZNmZzYV+yoAVHHb1c0XqtK

LEL2TxyJeN4mTvVvk0wVaydWTQBUbHq3tw==

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIDfTCCAuagAwIBAgIDErvmMA0GCSqGSIb3DQEBBQUAME4xCzAJBgNVBAYTAlVT

MRAwDgYDVQQKEwdFcXVpZmF4MS0wKwYDVQQLEyRFcXVpZmF4IFNlY3VyZSBDZXJ0

aWZpY2F0ZSBBdXRob3JpdHkwHhcNMDIwNTIxMDQwMDAwWhcNMTgwODIxMDQwMDAw

WjBCMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNR2VvVHJ1c3QgSW5jLjEbMBkGA1UE

------中間省略------

dHJ1c3QuY29tL3Jlc291cmNlcy9yZXBvc2l0b3J5MA0GCSqGSIb3DQEBBQUAA4GB

AHbhEm5OSxYShjAGsoEIz/AIx8dxfmbuwu3UOx//8PDITtZDOLC5MH0Y0FWDomrL

NhGc6Ehmo21/uBPUR/6LWlxz/K7ZGzIZOKuXNBSqltLroxwUCEm2u+WR74M26x1W

b8ravHNjkOR/ez4iyz0H7V84dJzjA1BOoa+Y7mHyhD8S

-----END CERTIFICATE-----

これで、ファイルがすべてそろいました。

ところで、httpsを有効にするためには、apacheだけでなくmod_sslがインストールされている必要があります。

念のため、mod_sslがインストールされているか確認してみます。

$ rpm -qa | grep mod_ssl

mod_ssl-2.2.3-53.el5.centos.3

もし、mod_ssl-2.2.3-53.el5.centos.3というような表示が出なければ、インストールされていないので、下記のコマンドでインストールします。

apacheの再インストールなどは必要なく、下記のコマンドだけでOKです。

$ yum -y install mod_ssl

次は、ssl.confの編集です。

通常は、/etc/httpd/conf.dのフォルダにssl.confというファイルがあるはずですので、このファイルを編集します。

編集するところは、次の3か所で、

# Server Private Key:

# If the key is not combined with the certificate, use this

# directive to point at the key file. Keep in mind that if

# you've both a RSA and a DSA private key you can configure

# both in parallel (to also allow the use of DSA ciphers, etc.)

SSLCertificateKeyFile /etc/pki/tls/private/localhost.key

↓

SSLCertificateKeyFile /etc/httpd/conf/ssl.csr/samplejp.2011_withpass.key

# Server Certificate:

# Point SSLCertificateFile at a PEM encoded certificate. If

# the certificate is encrypted, then you will be prompted for a

# pass phrase. Note that a kill -HUP will prompt again. A new

# certificate can be generated using the genkey(1) command.

SSLCertificateFile /etc/pki/tls/certs/localhost.crt

↓

SSLCertificateFile /etc/httpd/conf/ssl.crt/samplejp.2011.crt

# Server Certificate Chain:

# Point SSLCertificateChainFile at a file containing the

# concatenation of PEM encoded CA certificates which form the

# certificate chain for the server certificate. Alternatively

# the referenced file can be the same as SSLCertificateFile

# when the CA certificates are directly appended to the server

# certificate for convinience.

#SSLCertificateChainFile /etc/pki/tls/certs/server-chain.crt

↓

SSLCertificateChainFile /etc/httpd/conf/ssl.crt/samplejp.2011.cst

3か所の修正が終わったら、下記フォルダにあるファイルをchown root:root および chmod 400しておきます。

/etc/httpd/conf/ssl.csr/

/etc/httpd/conf/ssl.crt/

最後にapacheの再起動

/etc/rc.d/init.d/httpd restart

これで、https://sample.jpがブラウザで鍵がついて表示されるはずです。

10/14: スパムメールと判断されないための注意点

Category: 備忘録

Posted by: Hatchobori

メールを送ったのに、相手から「届いていない」と言われた経験は誰でも一度や二度はあると思います。

念のためスパムフォルダを見てもらうとそこにあったりします。

これを完全に防止することは難しいのですが、スパム扱いされにくくすることは可能です。

メールを送信するときに次の点に注意するのです。

1.「こんにちは」「お世話になります」 「ありがとうございました」など本物のスパムメールに使われそうな件名を使わない

2.本文内に必要以上にリンクを張らない

3.本文にスパムに使われるような単語をできるだけ使用しない

4.本文や件名を空で送らない

5.フリーのメールドレスを使わない

6.HTML形式ではなくテキスト形式とする

7.署名をつける

8.送信者名(差出人)に英語ではなく日本語を使用する

9.doc、xls 、exeなどのファイルを添付するときは、zipやlzhで圧縮する。

ビジネスメールで、メールが確実に届かないということになると信用問題にもなりますので、できるだけスパムメール扱いされない工夫をして送信することは大切なことです。

また、よくメールをやり取りする方のメールについては、ホワイトリストに登録してスパムと判断されないようにすることをお勧めします。

念のためスパムフォルダを見てもらうとそこにあったりします。

これを完全に防止することは難しいのですが、スパム扱いされにくくすることは可能です。

メールを送信するときに次の点に注意するのです。

1.「こんにちは」「お世話になります」 「ありがとうございました」など本物のスパムメールに使われそうな件名を使わない

2.本文内に必要以上にリンクを張らない

3.本文にスパムに使われるような単語をできるだけ使用しない

4.本文や件名を空で送らない

5.フリーのメールドレスを使わない

6.HTML形式ではなくテキスト形式とする

7.署名をつける

8.送信者名(差出人)に英語ではなく日本語を使用する

9.doc、xls 、exeなどのファイルを添付するときは、zipやlzhで圧縮する。

ビジネスメールで、メールが確実に届かないということになると信用問題にもなりますので、できるだけスパムメール扱いされない工夫をして送信することは大切なことです。

また、よくメールをやり取りする方のメールについては、ホワイトリストに登録してスパムと判断されないようにすることをお勧めします。

11/10: Accessの英語版 と日本語版の互換性

Category: 備忘録

Posted by: Hatchobori

日本語版のAccessで作成したファイルを英語版のAccessで使用する場合の注意点については下記のページが参考になります。

[ACC97] 英語版 Access と日本語版 Access のデータベース互換性

[ACC2002] 日本語版 Access 2000/2002 で作成した mdb ファイルを英語版 OS 環境で使用する方法

このあたりを参考にして開発すると日本語版でも英語でも使用できるので非常に便利です。

[ACC97] 英語版 Access と日本語版 Access のデータベース互換性

[ACC2002] 日本語版 Access 2000/2002 で作成した mdb ファイルを英語版 OS 環境で使用する方法

このあたりを参考にして開発すると日本語版でも英語でも使用できるので非常に便利です。

11/19: SMTP認証の為のSASLの設定

Category: 備忘録

Posted by: Hatchobori

FreeBSD# /usr/local/sbin/saslpasswd2 -u domain -c username <= ユーザ username の追加

Password: <= パスワード

Again (for verification): <<< パスワード(再入力)

■パスワード変更

FreeBSD# /usr/local/sbin/saslpasswd2 -u domain username <= ユーザ username のパスワードを変更

Password: <= パスワード

Again (for verification): <<< パスワード(再入力)

■ユーザ削除

FreeBSD# /usr/local/sbin/saslpasswd2 -u domain -d username <= ユーザ username を削除

■ユーザ確認

FreeBSD# /usr/local/sbin/sasldblistusers2

Password: <= パスワード

Again (for verification): <<< パスワード(再入力)

■パスワード変更

FreeBSD# /usr/local/sbin/saslpasswd2 -u domain username <= ユーザ username のパスワードを変更

Password: <= パスワード

Again (for verification): <<< パスワード(再入力)

■ユーザ削除

FreeBSD# /usr/local/sbin/saslpasswd2 -u domain -d username <= ユーザ username を削除

■ユーザ確認

FreeBSD# /usr/local/sbin/sasldblistusers2